Dos tendencias emergentes en materia de vectores

La vida nunca es aburrida para los equipos de ciberseguridad, pero hemos visto un aumento en dos tipos de vectores de amenazas durante la primera mitad de 2021. Los informes de la reciente brecha de seguridad de Codecov Bash Uploaded es un ejemplo de ataque a la cadena de suministro, mientras que las vulnerabilidades y exposiciones comunes (CVE) han aparecido con mayor frecuencia en Apple, VMware, Cisco y otros.

Es importante entender la naturaleza de estas amenazas, para garantizar la seguridad de tu red.

Ataques a la cadena de suministro

Las redes informáticas no existen en el vacío. Para funcionar eficazmente, necesitan abrir vías a otras redes, incluidas las de proveedores y socios. En un ataque a la cadena de suministro, los hackers intentan infiltrarse en una organización yendo a por sus proveedores y socios externos. El supuesto es que pueden tener redes de seguridad más débiles y pequeñas que la organización objetivo más grande, y el hacker encontrará un punto de acceso indirectamente desde el proveedor. Una vez que están en la red, instalan un malware indetectable en la red más pequeña. Desde 2018 se ha producido un aumento del 78% en los ataques a la cadena de suministro, según un informe sobre las amenazas a la seguridad en Internet elaborado por Symantec.

A medida que las redes se conectan, la pieza de malware se mueve hacia arriba, llegando finalmente a la red objetivo. Una vez dentro, el malware puede crear todo tipo de caos, desde el robo de datos hasta la interrupción y caída de los sistemas.

El Codecov Bash Uploader

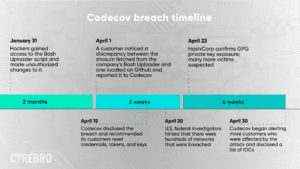

Codecov es una plataforma en línea que proporciona informes de pruebas y estadísticas a sus usuarios. El 1 de abril de 2021, Codecov se enteró de que alguien había obtenido acceso no autorizado a su script Bash Uploader y lo había modificado sin permiso. El ataque a la cadena de suministro de Bash Uploader de Codecov tiene varias similitudes con el reciente ataque a SolarWinds. En ambos ataques, el autor utilizó software de terceros para entrar en otras muchas organizaciones y, en ambos casos, el ataque tuvo lugar en el entorno de un desarrollador. Es posible que nunca se conozca del todo el alcance de los daños causados por los dos ataques, y el número de empresas de la lista Fortune 500 y organismos gubernamentales afectados fue elevado.

Esto es lo que sabemos hasta el momento.

El Codecov Bash Uploader es una herramienta DevOps que tenía una vulnerabilidad en su proceso de imágenes Docker. En enero, los hackers accedieron al script de Bash Uploader e hicieron cambios no autorizados en él.

Esos cambios incluían un código malicioso que robaba tokens de autenticación secretos y otros datos sensibles, que luego eran enviados a un sitio remoto propiedad de los hackers.

A partir del 30 de abril, Codecov comenzó a notificar a los clientes que había una vulneración. La notificación fue vaga, frustrando a los clientes con la falta de información sobre la brecha, demostrando una significativa falta de responsabilidad y una lenta respuesta para asumir la responsabilidad por el desorden causado bajo su vigilancia.

Cronología de la violación de Codecov

Impacto del ataque

El ataque duró unos tres meses, durante los cuales los piratas informáticos pudieron acceder a miles de sistemas restringidos. . Las pequeñas empresas, que a menudo creen que su limitado tamaño las hace invisibles a las ciberamenazas, se encuentran ahora en un peligro tal vez mayor que las grandes empresas, ya que muchas carecen de los recursos necesarios para erradicar la amenaza y asegurarse de que ya no comparten sus credenciales con los hackers.

Los investigadores federales de EE.UU. y las empresas que sufrieron el ataque están investigando el mismo. Están revisando los registros y analizando sus redes para ver a qué pudieron acceder los hackers.

Post-explotación de Codecov

Algunos clientes de Codecov han realizado investigaciones posteriores a la explotación para conocer el método y los pasos del ataque, así como para evaluar los daños. Tanto Confluent (www.confluent.io/blog/confluent-update-regarding-codecov-incident/) como Twilio (https://searchsecurity.techtarget.com/news/252500289/Twilio-discloses-breach-caused-by-Codecov-supply-chain-hack) han revelado sus investigaciones posteriores a la explotación, y el equipo de CYREBRO ha elaborado un flujo del ataque:

- CodeCov es vulnerado

- Se filtran los datos de 29.000 clientes.

- Los datos incluían claves y tokens de varios servicios en la nube. Las claves permiten el acceso a determinados repositorios.

- La falta de seguridad de las credenciales (incluidos los secretos y las claves de las aplicaciones) permite a los atacantes obtener más acceso

- Se produce un movimiento lateral utilizando estas claves con mayores privilegios

- El atacante obtiene acceso a más y más recursos, y extrae datos

- El atacante obtiene altos privilegios que le permiten leer y escribir datos, incluyendo la colocación de puertas traseras y de persistencia

En este punto, el atacante ha conseguido un fuerte control sobre la organización. Es importante entender que la filtración llevó al paso de un compromiso mayor que la intención inicial de acceso de sólo lectura al recurso. Como puede verse, la falta de buenas prácticas de seguridad (en el manejo del entorno y de las credenciales de cualquier tipo) puede dar lugar a una vulneración cibernética catastrófica. Más adelante en este artículo, discutimos los pasos que una organización puede tomar para fortalecer su postura de seguridad.

Vulnerabilidades y exposiciones comunes (CVE)

En los últimos meses, hemos observado un aumento de los CVE procedentes de las principales marcas, como Apple, VMware, Microsoft y Cisco. Estas incluyen vulnerabilidades importantes, de día cero, que han sido explotadas y podrían permitir la ejecución remota de código en los sistemas afectados.

Este aumento de las CVE ha provocado un incremento de los parches out-of-band, ya que las empresas necesitan cerrar las vulnerabilidades antes del » patch Tuesday».

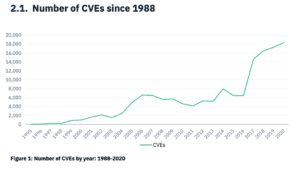

Los CVEs han ido en aumento en los últimos años. El informe NIST Security Vulnerability Trends in 2020 de Redscan: An Analysis encontró que hubo «un número récord de vulnerabilidades críticas y de alta gravedad se registraron en el NVD del NIST en 2020, con un notable aumento de CVEs de baja complejidad y aquellos que no requieren ninguna interacción para explotar».

Redscan informó de que en 2020 se registraron 18.103 vulnerabilidades, más que en cualquier otro año.

Aunque parte de este aumento puede atribuirse al incremento de los dispositivos conectados, crea una pesadilla de seguridad para los equipos de seguridad encargados de proteger las redes y cerrar las vulnerabilidades.

Perspectiva de CYREBRO sobre Codecov y el aumento de CVEs

Adoptar un enfoque proactivo de ciberseguridad que incorpore un equipo de inteligencia de ciberamenazas puede proteger mejor las redes de los clientes contra violaciones como Codecov, o la exposición perjudicial a las CVE.

«Proporcionamos recomendaciones específicas para proteger contra posibles ataques, a la vez que dotamos a nuestro SOC de la capacidad de identificar y mitigar el riesgo de éstos», afirma Yael Spindel, responsable del equipo de inteligencia sobre amenazas cibernéticas de CYREBRO. «Mejoramos continuamente nuestra base de datos de conocimientos, que se conecta a todos nuestros sistemas. Creamos nuevas reglas basadas en los datos que recopilamos, incluidos los COI, para detectar estos ataques incluso antes de que comiencen. Esto nos permite actuar de forma proactiva y prevenir los ataques, supervisando y garantizando la seguridad de las redes de nuestros clientes.»

Protege tu red

Los entornos de desarrollo son complejos y todas las empresas confían en softwares de terceros en lugar de construir cada aplicación por su cuenta. Sin embargo, se exponen a un ataque del tipo Codecov.

Hay varios pasos que las organizaciones pueden dar para reforzar su postura de seguridad y minimizar el riesgo de este tipo de eventos.

- Realizar comprobaciones de la firma del código: comprobar la huella digital del software para verificar su integridad. Si se hubiera hecho esto en el ataque de Codecov, el tiempo de permanencia podría haberse limitado a horas o días, en lugar de meses.

- Almacenar las credenciales y las claves en un gestor de claves seguro – Almacenar las credenciales en variables de entorno pone en riesgo sus datos. El uso de un gestor de contraseñas garantiza que sólo tengan acceso los usuarios autentificados.

- Actualice o implemente las capacidades de detección de amenazas: los conductos CI/CD, que se utilizaron en el incidente de Codecov, utilizan la automatización, lo que facilita que los ataques pasen desapercibidos. Actualizar las capacidades de detección de amenazas podría ayudar a tu equipo a detectar antes las anomalías y las infracciones.

¿Es suficientemente fuerte tu estructura de seguridad? Descubre más sobre CYREBRO y comprueba cómo podemos defender tu red de los ataques.