Blog

Blog

El ataque RDP, de solución avanzada a pesadilla de vector de ataque

Cuando las empresas pasaron a trabajar a distancia al principio de la pandemia de coronavirus, tuvieron la suerte de poder recurrir a una vieja solución para mantener la productividad: el protocolo de escritorio remoto (RDP). Microsoft lanzó el protocolo en 1998, pero no fue hasta la pandemia que muchas empresas se dieron cuenta de su…

-

Peligros en la nube: cuando se precipitan las migraciones del trabajo a distancia

Desde hace varios años, el mundo dirige a las empresas hacia la nube, y la tendencia no hace más que crecer. La nube se comercializa como una utopía que le liberará de todos los problemas que le aquejan actualmente en su mundo presencial. Hay muchas razones para pasarse a la nube, como la eliminación de…

-

El ataque RDP, de solución avanzada a pesadilla de vector de ataque

Cuando las empresas pasaron a trabajar a distancia al principio de la pandemia de coronavirus, tuvieron la suerte de poder recurrir a una vieja solución para mantener la productividad: el protocolo de escritorio remoto (RDP). Microsoft lanzó el protocolo en 1998, pero no fue hasta la pandemia que muchas empresas se dieron cuenta de su…

-

Por qué las PYMES son un objetivo principal de ciberseguridad

Las filtraciones de datos y el robo de información son algo habitual en el mundo empresarial actual, y las pymes corren un riesgo de ataque casi constante. De hecho, como se menciona en el informe de seguridad informática para PYMES de 2021 de Untangle, el 43% de los ciberataques se dirigen a las pequeñas empresas,…

-

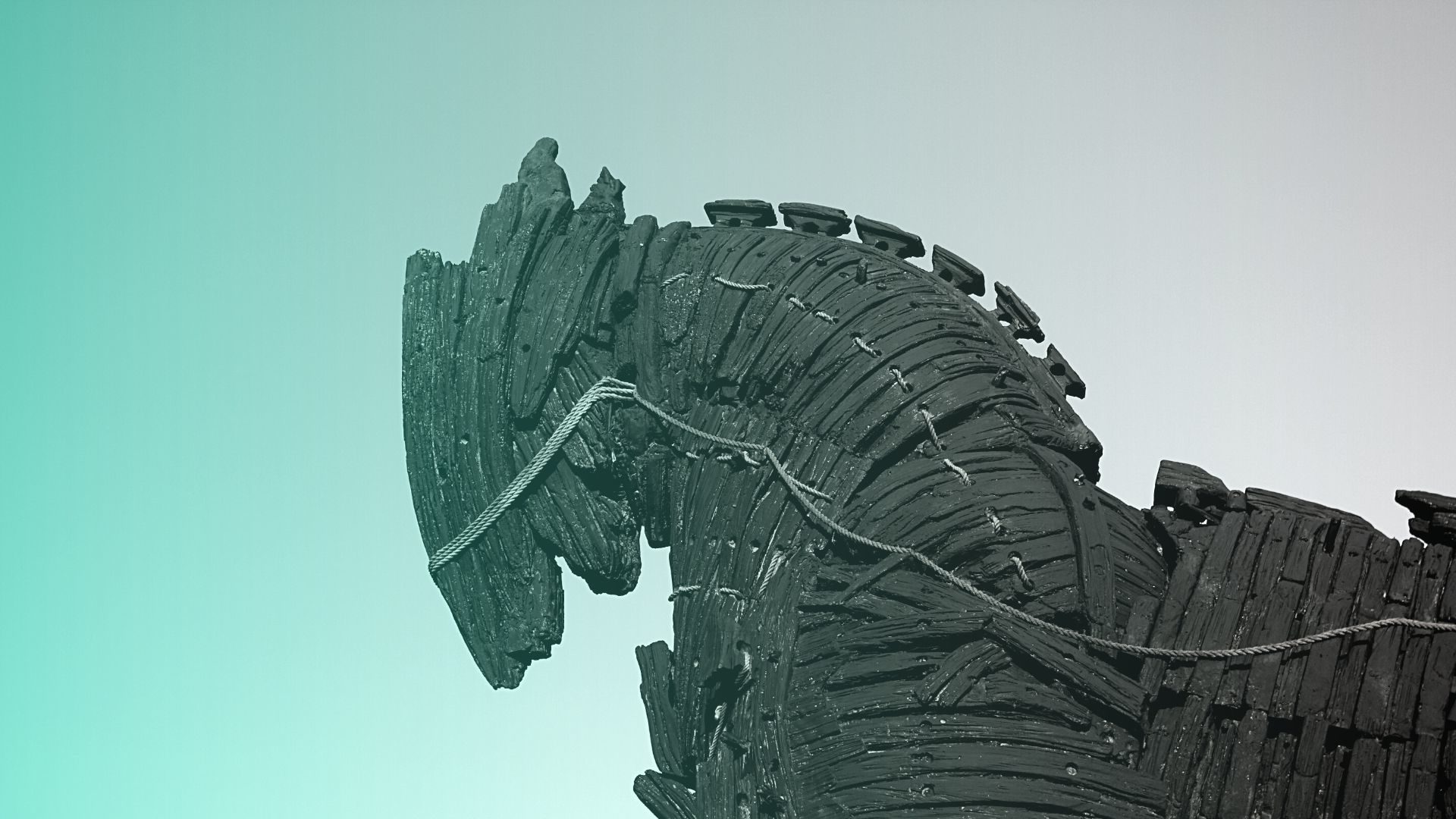

Las amenazas internas son peores de lo que crees

Los troyanos se dieron cuenta de que es mucho más fácil abrir una puerta desde dentro que intentar derribarla desde fuera, y en tu organización no es diferente. Los infiltrados pueden estar utilizando las mismas tácticas que los troyanos utilizaron hace años en tu organización hoy en día. En este artículo, exploraremos qué son las…

-

Log4Shell golpea a los grandes jugadores con un exploit crítico de 0 días

Se ha descubierto recientemente una vulnerabilidad de Log4j (Log4Shell, CVE-2021-44228) en la utilidad Apache que permite la ejecución remota de código (RCE) sin autenticación y la toma de control del servidor. Debido al amplio uso de la herramienta Apache, que afecta a empresas como Amazon, Apple, Cisco, Steam, Tesla, Twitter y muchas más, el problema…

-

RaaS: El rápido crecimiento del modelo de negocio del ransomware como servicio

Los ciberdelincuentes se mueven por el afán de lucro, y pocas actividades les resultan más rentables que desplegar ransomware contra empresas desprevenidas. El ransomware es un tipo de malware que utiliza el cifrado para bloquear o limitar el acceso de los usuarios a los sistemas -como bases de datos, servidores de archivos o aplicaciones- hasta…